Une chaîne de destruction est utilisée pour décrire les différentes étapes d'une cyberattaque en ce qui concerne la sécurité du réseau. Le modèle actuel, le cadre Cyber Kill Chain, a été développé par Lockheed Martin et est utilisé pour l'identification et la prévention des cyber-intrusions.

Les étapes réelles d'une chaîne de destruction retracent les étapes typiques d'une cyberattaque, de la reconnaissance précoce à l'achèvement, où l'intrus réalise la cyber-intrusion. Les analystes utilisent la chaîne pour détecter et prévenir les menaces persistantes avancées (APT).

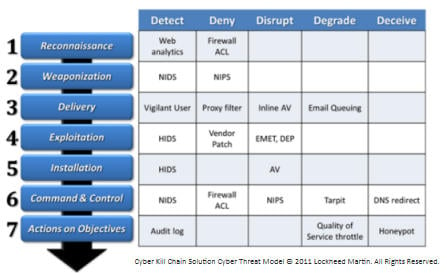

Les 7 étapes de la Cyber Kill Chain

Selon l'APT de Lockheed Martin Documentation, les sept étapes de la Cyber Kill Chain sont les suivantes:

- Reconnaissance - Exemple: récolter des comptes de messagerie

- Armement - Exemple: coupler un exploit avec une porte dérobée

- Livraison - Exemple: livrer le bundle par e-mail ou Web

- Exploitation - Exemple: exploiter une vulnérabilité pour exécuter du code

- OPTIONS - Exemple: installer un malware sur la cible

- Commander et contrôler - Exemple: canal de commande pour la manipulation à distance

- Actions sur les objectifs - Exemple: accès pour intrus pour atteindre l'objectif

Image Source: Sept façons d'appliquer la chaîne Cyber Kill; Lockheed Martin Corporation.

Cyber Kill Chain est une marque déposée de Lockheed Martin Corporation.